转瞬即逝

尝试运行程序

文件是.rev1 所以放弃直接打开

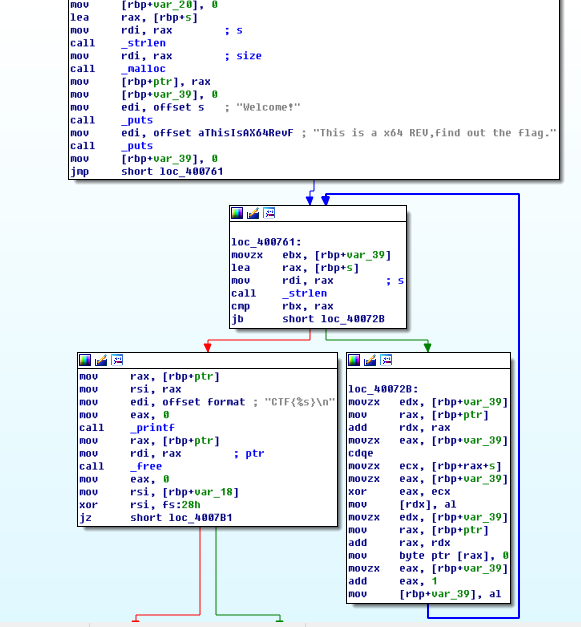

IDA反汇编

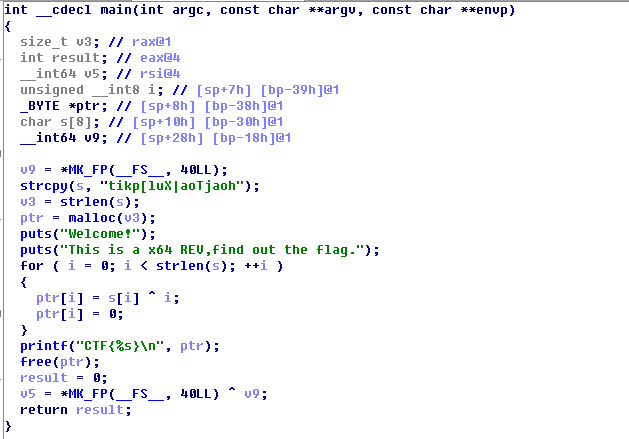

IDA-F5 伪代码

==先试试F5,若能得到伪代码,先观察伪代码。毕竟伪代码比汇编易懂些。==

1 | strcpy(s, "tikp[luX|aoTjaoh"); |

在这道题中,可以发现题目是将s字符串”tikp[luX|aoTjaoh”中的字符的ascll码与其序号(从0开始)进行异或,再输出。

只是在输出前 进行了 ptr[i] = 0,将输出数组str内字符ascll置为0,导致输出了空字符。

因此可以尝试删掉这条语句,看看能否得出flag。

1 |

|

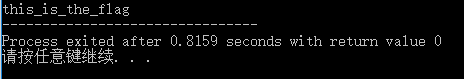

运行结果如下

得到flag this_is_the_flag。